La seguridad informática es importante en todos los aspectos, y el Internet de las Cosas (IoT) o los hogares inteligentes también sufren riesgos. Ahora sabemos que el protocolo iLnkP2P tiene dos vulnerabilidades que permiten hackear cámaras domésticas, y hasta espiar a sus propietarios.

Hace poco se descubrió que la cámara de la casa de Pablo Iglesias e Irene Montero fue hackeada, lo que nos da una idea del alcance del problema. Eso sí, resulta poco probable que fuera a causa de los fallos de iLnkP2P, que se usa más bien en equipos de uso personal.

iLnkP2P es empleado en cámaras IP de vigilancia, en vigilabebés e incluso en timbres inteligentes. Es un sistema creado por Shenzhen Yunni Technology, que permite a las cámaras comunicarse con Internet, pero que no lo hace de forma segura.

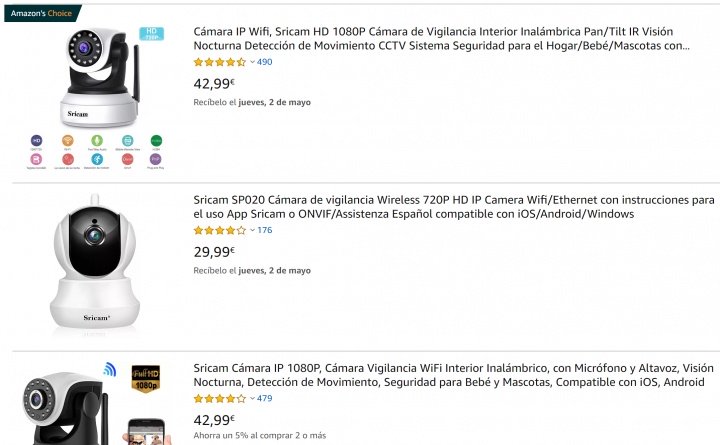

Shenzhen Yunni Technology no vende los dispositivos por sí misma, sino que un gran número de pequeñas marcas chinas utilizan iLnkP2P para conectar sus cámaras, habiendo afectadas sobre 2 millones. Suelen ser productos de coste reducido, pero que incluso se encuentran en tiendas tan conocidas como Amazon.

Cómo saber si tu cámara usa iLnkP2P

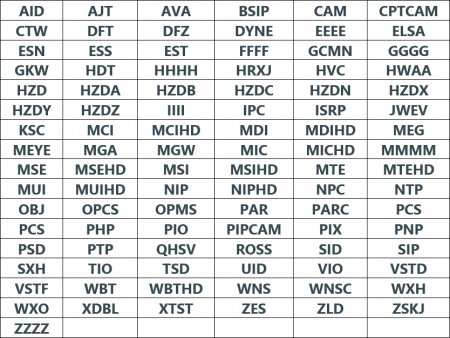

Los problemas fueron detectados por Paul Marrapese, un investigador de seguridad independiente, que ha dado algunos consejos para identificar los dispositivos que se pueden hackear. Habla de cientos de marcas semi desconocidas, así que la comprobación requiere varios pasos:

- Busca el UID del dispositivo en la pegatina, que tendrá un formato del tipo "FFFF-123456-ABCDE".

- Comprueba si la parte "FFFF" coincide con los UID de fabricantes afectados:

- Algunos fabricantes concretos han sido identificados como afectados por la vulnerabilidad:

HiChip, TENVIS, SV3C, VStarcam, Wanscam, NEO Coolcam, Sricam, Eye Sight y HVCAM.

- Además, los dispositivos que usan ciertas apps de control para Android pueden estar afectados, aunque no en todos los casos. Algunas de las apps usadas por cámaras potencialmente vulnerables son:

2PWIFICAM, iMega Cam, WEBVISION, P2PIPCamHi, IPCAM P, Eye4, EyeCloud, VSCAM, PnPCam, E View7, P2PIPCAM, COOLCAMOP, APCamera y P2PCam_HD.

¿Qué hacer si mi cámara se puede hackear?

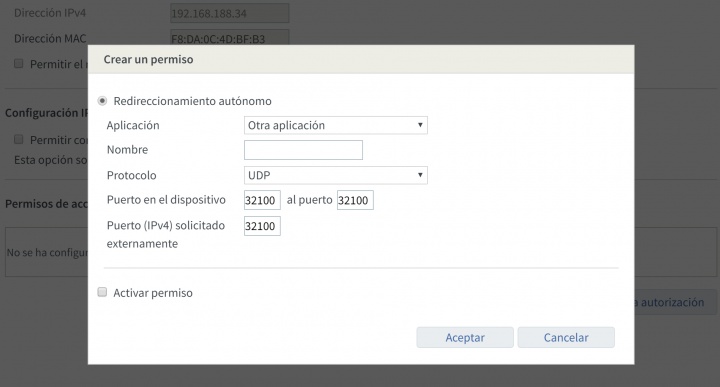

El descubridor del fallo de seguridad indica que una forma de reducir el riesgo de ser espiados sería bloquear el tráfico saliente en el puerto UDP 32100 del router WiFi al que se conecte la cámara afectada por iLnkP2P.

Cada router organiza su configuración a su manera, nosotros hemos probado con un Fritz!Box 7530 y el ajuste se realiza desde la opción "Redireccionamiento de puertos" del apartado de "Internet":

Dependiendo del router cambiará el menú, así que tendríamos que consultar con el fabricante o el operador que nos lo ha facilitado. Por desgracia, esto solo limita la posibilidad de hackear la cámara desde el exterior, en la red local será igualmente vulnerable.

Dado que es dudoso que los equipos afectados sean actualizados con una versión más robusta de iLnkP2P, la recomendación es sustituir la cámara IP, vigilabebés o timbre inteligente por otra nuevo, a ser posible de una marca más conocida.

El problema del protocolo iLnkP2P es serio, y demuestra que la popularización del smart home debe ir acompañada de seguridad, para evitar incidentes como este, que hace posible hackear cámaras domésticas y espiar a sus propietarios.

¿Te preocupan las vulnerabilidad de iLnkP2P? ¿Cuáles son los riesgos que ves si se comienzan a hackear estos 2 millones de cámaras de forma masiva?

- Ver Comentarios