La red Tor es una de las herramientas para la privacidad en Internet más populares, está inicialmente pensada para atender las necesidades de aquellos internautas que se encuentran en regiones y localidades en las que se imponen fuertes restricciones en la web, pero puede ser utilizada desde cualquier lugar si el anonimato es algo importante para ti.

Son muchas las herramientas para conectarse en Internet, de hecho existe una larga lista de VPN para ordenadores, VPN para Android, VPN para iPhone y también existen el proxy, que es otro tipo de conexión, luego está la red Tor que en principio se trata de una red de servidores proxy que te permiten conectarte de manera privada y anónima.

Qué es Tor

Tal como señalamos antes, la red Tor es una red de servidores con proxy muy poderoso que te permiten ingresar a una navegación totalmente privada y anónima, evitando todo tipo de control, seguimiento y bloqueo. Su nombre proviene de la frase en inglés “The Onion Routing, que en nuestro idioma significa enrutado de cebolla.

El nombre de la red Tor también tiene que ver con el método que utiliza para proteger a sus usuarios, una capa tras otra superpuesta y totalmente sellada, a través de una red de baja latencia y que en ningún momento permite que se identifica la dirección IP de sus usuarios durante el intercambio de datos.

La red Tor posee un programa propio que se instala en el ordenador a utilizar y se utiliza a través de su propio navegador, aportando entonces la privacidad ofrecida y la posibilidad de acceder a todos los servicios y páginas que se encuentran bloqueados en los navegadores regulares.

Cómo funciona Tor

Cuando nos conectamos normalmente para navegar a Internet, la comunicación con diferentes servidores a los que realizamos peticiones es directa, es decir, que solicitamos un paquete de información y nos identificamos entregando nuestra dirección IP, en ese momento el servidor podría denegar el acceso por múltiples razones, desde geo-bloqueo de contenido, bloqueo de IP de cierta localidad o porque la petición es interceptada por una restricción previa.

En ese momento, comienza la tarea de la red Tor, que se ocupa de llevar la petición a un servidores a través de distintos nodos, evitando todo tipo de bloqueos y limitantes para acceder a un paquete específico.

Para entenderlo un poco colocamos este ejemplo: un ordenador 1, envía una petición al ordenador 2, pero en la vía regular existen bloqueos que impiden la comunicación, entonces elige una ruta aleatoria al destino, empleando para ello varios nodos medios que permitirán lograr la petición de manera exitosa.

El método empleado es bastante práctico: el ordenador 1, del que hablamos al comienzo en el ejemplo, se encarga de cifrar el contenido de su petición y la clave la tiene el primer nodo que visita, además de incluir las instrucciones para llegar al siguiente nodo de la ruta, este segundo hace lo propio y el proceso se repite hasta llegar al destino, por capas, como una cebolla.

Finalmente, el paquete de información se encuentra en el centro de todas las capas de la cebolla y será descubierto una vez que todos los nodos o servidores elegidos para la ruta hayan cumplido con su parte del proceso y así evitar cualquier violación de privacidad.

Este método de la cebolla proporciona un alto nivel de seguridad para el usuario, ya que solamente conocen la identidad del origen el primero y el último servidor utilizados, que serán los encargados de enviar y recibir los paquetes de datos.

El principal inconvenientes que se presenta, de lo que hablaremos más adelante, es que la velocidad de navegación se ve realmente afectada por el flujo de información de la Darknet de Tor, muy por debajo de la Clearnet, dos conceptos que en breve aclararemos.

La red Tor puede utilizarse desde diferentes sistemas operativos, tanto en ordenadores, como en móviles: está disponible para Windows, macOS y Linux, también puede descargarse para hacer uso a través de móviles Android.

Este método de navegación en Internet fue diseñado por la Marina de los Estados Unidos para poder proteger las comunicaciones. El principal objetivo, tal como señalamos antes es garantizar el anonimato y la privacidad de los datos.

La mayor seguridad que se puede obtener con este método es que, incluso si alguien intente interceptar alguno de los servidores involucrados en el proceso, no podrán identificar el origen o destino del paquete y tampoco su contenido.

Qué es la Darknet

Antes de avanzar en otros aspectos sobre Tor, se hace necesario explicar qué es la Darknet y la Clearnet:

- Comencemos por la Clearnet y la verdad es que es un concepto bastante fácil de explicar, porque se trata propiamente del Internet al que accedemos comúnmente desde el navegador de Google, por ejemplo. Tal como su nombre lo indica, se trata de la Internet limpia.

- La Darknet es la red en la que se encuentra toda aquella información a la que no puedes ingresar públicamente y básicamente en una sección de la red que se encuentra oculta de manera intencional para que no pueda ser detectada por los motores de búsqueda, para ello emplea direcciones IP enmascaradas y requerirás de un navegador web especial para ingresar allí, justamente lo que te ofrece Tor con su navegador.

Tor Browser

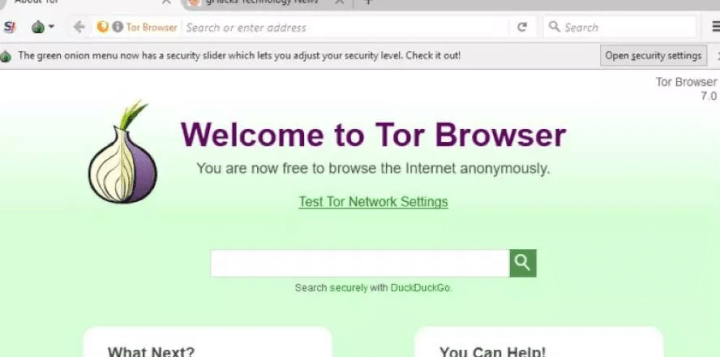

El navegador de TOR es bastante sencillo e intuitivo para utilizar, viene preparado para poder conectarse a la red sin mayores inconvenientes. Lo primero que debes hacer es descargarlo desde la página web de Tor, señalando el sistema operativo a utilizar. Podremos notar que se trata de un desarrollo basado en Firefox y no tendrás que configurar nada para utilizarlo.

Una vez que lo ejecutas, verás que no se conecta automáticamente, debes establecer una conexión con la red Tor en el botón Connect y luego al terminar la conexión, Tor Browser se abrirá y podrás comenzar a navegar tanto por la Clearnet, como en la red Tor. Viene con el buscador DuckDuckGo configurado por defecto y es el más útil para entrar en páginas de la Internet profunda, incluyendo aquellas con dominio .onion.

Ventajas y desventajas de utilizar Tor

Una de las principales ventajas de utilizar Tor es que si se intentara interceptar la información, tendrían que acceder a todos los nodos involucrados en el proceso para poder lograr descifrar todo el proceso, algo que es verdaderamente improbable.

Tor cuenta con su propio navegador, así que todo lo que hagas a través de el estará protegido por la red privada.

El método de capas para la protección de contenido utilizado por Tor es bastante eficiente, le garantiza a los usuarios un gran nivel de privacidad.

La red Tor es utilizada por muchos servicios ocultos, periodistas, inteligencia militar, así como muchos activistas políticos que son perseguidos, incluso muchas ONG´s que requieren ingresar en servidores bloqueados.

La navegación en Tor será lenta en algunos casos y eso puede llegar a generar incomodidad en el uso.

Tor no protege programas ni el tráfico que se genere fuera de su navegador. También es necesario resaltar que en Tor es posible leer los mensajes con el nodo de salida.

- Ver Comentarios